Intelligence Report インテリジェンスレポート

2022年9月度における国内791大学のアカウント漏洩状況レポート

サマリ

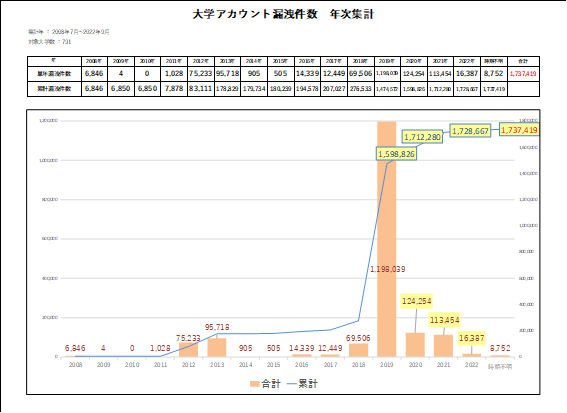

・国内791大学のドメインアカウントを対象に、2022年9月末時点のデータを集計。漏洩件数・漏洩頻度

・被害範囲(大学数)をそれぞれ年毎に算出した。期間内の累計漏洩件数は約173万件。

・昨年2021年は、歴代3位となる約11万3千件の漏洩件数を確認。漏洩頻度は歴代1位、被害範囲は歴代2位となり、深刻な漏洩状況にあったと総合的に判断できる。

・2022年は、漏洩件数としては約1万6000件と低水準だが、頻度・被害規模面で見ると2021年と同等に推移し、昨年同様の歴代最高水準に達する可能性。(9月現在、1年の内9月分の漏洩・ひと月に178.4大学が漏洩)大学のアカウントへの不正アクセス事案も頻発しているため、脅威が去ったとは判断できず、警戒は引き続き必要。

・社会的には、コロナ禍の新たな働き方に関する問題が落ち着き、Emotetに代表されるランサムウェア・マルウェア攻撃が増加。大学では全面的な対面授業・大学施設利用再開の動きがあり、オンライン環境の利用は、今後ピーク時より低下していくと見られる。セキュリティ強度維持のため、こうした環境の継続的なメンテナンスを行い、アカウントを放置しないよう注意が必要。脆弱性を抱えたままにしないことや、攻撃時に管理者・利用者の把握が遅れないよう対策が求められる。

SP Intelligence Reportについて

サイバーセキュリティサービスを通じてデジタルコミュニケーションを支援する株式会社ソースポッド(以下ソースポッド)は、日本のサイバーセキュリティ現況を定期的に調査しレポートを配信しております。

近年サイバーセキュリティ関連インシデント件数は増加の一途を辿っており、プライバシーの侵害や金銭的被害などの実被害に至るケースも同様に増加しています。

この情報漏洩定期レポートは、過去のインシデントの被害やそのインシデントに起因すると考えられる情報流出件数を検証材料に、個人情報を取り扱う事業者全てのセキュリティ意識醸成を啓蒙するための自主的な取り組みとなります。情報社会全体の安全性向上を目的として、我々を取り巻く状況の把握に役立てれば幸いです。

調査方法

OSINT (Open Source INTelligence)データをもとに、以下の条件で漏洩件数を月別に集計。

なお、抽出にあたってはアカウント数の抽出のみを目的としているため、具体的なドメイン、個別メールアドレスについては取得していない。

本調査は、昨年2021年9月14日に公開した『2021年8月度における国内788大学のアカウント漏洩状況レポート(https://www.source-pod.co.jp/lp5/20210914.html)』の追跡調査として、最新の集計データを反映した。

日本国内大学が所有するドメインで発行されたメールアカウント(学生アカウントおよび教職員アカウント)がどの程度インターネット(ダークウェブを含む)で公開されているかを年別に集計し、セキュリティリスクの現状把握と喫緊の対策の必要性を喚起するものである。

1.抽出対象

国内791大学が保有するドメインアカウント

2.前提条件

・漏洩チェック範囲は、ダークウェブを含むインターネット上に公開され、不特定多数が確認できるものとする。

・漏洩チェック期間は、2008年7月1日から2022年9月30日までとする。本調査は、前回調査期間(2021年8月31日まで)以降の漏洩データを追加したものとなる。

・漏洩取得内容は、ID(メールアドレス)とパスワードが漏洩している年月と漏洩数のみとする。

※漏洩年月、数以外の情報は取得できない独自のチェックシステムを利用。

※漏洩を判別する情報は、IDとなるメールアドレスのドメイン名で実施するものとする。

※漏洩アカウントが実際に使われているアカウントとの同一性や存在有無は不明だが、同時期かつ同場所で漏洩している全く同様のアカウントは重複を排除している。

※統廃合が行われた大学は、活動時期にあたる期間のみ漏洩を集計。

※ドメインが重複している複数の大学は、各大学名のみ調査対象大学数としてカウントし、漏洩件数はドメイン基準で算出。

※複数ドメインを有する大学は、ドメイン毎の漏洩を集計。

調査結果

大学におけるアカウント漏洩状況

漏洩件数・漏洩頻度・漏洩規模(大学数)ともに、歴代の中でも高水準となった2021年。

2022年は件数が少ないものの、漏洩頻度・漏洩規模では昨年同様の高水準であり、教員等のアカウント漏洩からのインシデントも発生。引き続き警戒が必要。

アカウント漏洩状況の把握を目的として、2022年9月末時点の最新集計データをもとに、

・漏洩件数

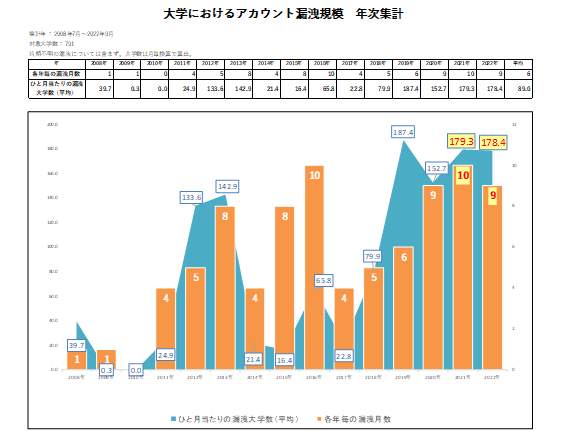

・漏洩頻度(年12カ月の内、アカウント漏洩が確認されたのは何月あるか)

・漏洩規模(ひと月当たり平均の被害大学数を算出)

をそれぞれ年毎に算出した。

■2021年全体の漏洩について

国内791大学を対象としたアカウント漏洩件数は、2008年から2022年9月までの集計で累計173万件にのぼる。昨年2021年は約11万3千件の漏洩件数が確認され、歴代3位の数値となる。歴代2位の漏洩件数である2020年に次ぎ、高水準の漏洩件数が2年連続で確認された。

漏洩頻度の面では、歴代1位となった2016年と並び、1年の内10月分の漏洩を確認。

また、漏洩規模の面では歴代2位(ひと月に179.3大学が漏洩)となり、1位の2019年(ひと月に187.4大学が漏洩)に迫る勢いを記録した。

上記の通り、2021年は漏洩頻度・漏洩規模共に高水準であることが確認され、漏洩件数を加味しても、深刻な漏洩状況にあったと総合的に判断できる。

■2022年の漏洩について

一方本年2022年は、漏洩件数は約1万6千件と低水準だが、頻度・漏洩規模は、9月時点で既に昨年同等の水準(1年の内9月分の漏洩・ひと月に178.4大学が漏洩)に達している。

この勢いが保持された場合、総合的な漏洩件数は2016年よりやや上程度に収まるが、頻度・漏洩規模は昨年同様の高水準を記録すると見られ、警戒が必要。

■前回調査(2021年9月)以降の大学のインシデント

前回の調査以降も、アカウントの漏洩にまつわるインシデントが大学で確認されている。学生のみならず、教員が使用するアカウントからの漏洩や、過去に被害にあった大学が再度攻撃を受ける等の状況が確認され、発展した被害内容も多岐にわたった。

(2021年)

・9月、某大学にて、利用者1名のメールアカウントの不正アクセスから、57万件の迷惑メール配信(いわゆる、スパムメール送信の踏み台)に発展。アカウントの漏洩がインデントに発展したと見られる。

(2022年)

・1月、教員4名が受信メール記載のフィッシングサイトのアドレスへアクセスし、メールアカウントが漏洩。不正アクセスに発展し、個人情報等を含む電子メール閲覧と、不審メール送信の被害を受けた。

・2月、不正アクセスを受けた大学で、複数ウェブサイトの改ざんが発生。大学によればパスワードを特定された可能性が高く、特定部分より侵入され、その後各サイトに被害が拡大したとのこと。

・5月、教員1名のメールアカウントが不正アクセスされ、学生・教職員・学外関係者の個人情報を含む電子メールが閲覧された可能性があると発表。

・9月、過去にスパムメール送信の踏み台となった大学で、教員のメールアカウントが不正アクセスされ、内部情報が閲覧された可能性があると発表。

上記のインシデントを踏まえても、依然脅威は継続していると見える。2022年現在も、漏洩頻度・漏洩規模の衰えが見られないことから、引き続き警戒が必要だと判断できるだろう。

なお、調査対象期間内で突出した漏洩件数を記録した2019年(漏洩件数約120万件)は、過去レポートの報告通り、Collection#1が原因と見られることに加え、初春のW32.Qakbotの新種の登場や、秋以降のEmotetの脅威の再来といった、マルウェアの影響も理由として挙げられる。2019年のこの突出漏洩傾向は、他の業界においても同様にみられている。

2022年における情報セキュリティの状況

コロナ禍の影響で推進されたテレワーク・オンライン化に関する脅威は落ち着きを見せたが、Emotetに代表されるランサムウェア・マルウェアの攻撃・情報漏洩が増加中。

セキュリティの脆弱性をついた攻撃手法への対策が呼び掛けられる。

2022年現在における社会的なセキュリティ脅威

警察庁が2022年9月に公表した『令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について』(https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_kami_cyber_jousei.pdf)によると、現在ランサムウェアによる感染被害が隆盛を極めている。また、サイバー攻撃、不正アクセスによる情報流出の多発も確認されており、サイバー空間における脅威は極めて深刻な情勢である。

特にランサムウェア被害は、かねてからの流行に加え、昨今のウクライナ情勢も影響してか、海外からのサイバー攻撃の脅威が強まっており、被害件数も令和2年下半期以降右肩上がりで増加。ネットワーク等のインフラの脆弱性を狙った手口が多く確認された。ランサムウェアによって流出した情報等が、ダークウェブ上に掲載されていたことも確認され、二次被害も深刻なことがうかがえる。

被害にあった企業・団体等に、ウイルス対策ソフト等の導入・活用状況を確認したところ、『導入していた』と答えた組織は87 %にのぼったが、『問題の検出がなかった』と答えた層は90%となる。対策を行っていても、早く常に変化し続けるランサムウェアに対し、検知する側のウイルス対策ソフト等が追いつけず、脅威を感知できなかった状況と考えられる。

また、IPA(情報処理推進機構。以下IPA)が2022年8月に発表した「情報セキュリティ10大脅威 2022』組織編(https://www.ipa.go.jp/files/000096898.pdf)では、昨年3位にランクインした『テレワーク等のニューノーマルな働き方を狙った攻撃』が4位に降下した一方、『脆弱性対策情報の公開に伴う悪用増加』『修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)』といった、昨今のランサムウェア・マルウェア攻撃に付随する問題が順位を伸ばしている。

加えて、トレンドマイクロ株式会社が2022年6月に発表した、マルウェア『Emotet』の脅威動向解説(https://www.trendmicro.com/ja_jp/research/22/f/bruised-but-not-broken--the-resurgence-of-the-emotet-botnet-malw.html)によると、Emotet感染被害の多くは日本で確認され、2022年第1四半期は日本での検出が最多と発表している。

2021年1月に一度流行が落ち着いたEmotetだが、同年11月から活動を再開したと見られ、トレンドマイクロ社は2022年3月、被害の再拡大に注意を促していた。(https://www.trendmicro.com/ja_jp/research/22/c/beware-of-EMOTET-revival.html)

ランサムウェア・マルウェアの感染増大によるインシデントも発生している。

ある病院の電子カルテシステムは、2021年10月にランサムウェアに感染したことで、8万5千人分の患者データ・会計システムの利用が不可能となり、約2カ月間、通常診断が行えない事態に見舞われた。

2022年6月には、ふるさと納税ディレクション事業に携わる企業のPCがマルウェアEmotetに感染し、従業員を装った不審メールの拡散被害が発生したと報告。

このように、コロナ禍の新たな働き方に関するセキュリティの問題が落ち着き始めた一方、実業務に甚大な影響が出るようなランサムウェア・マルウェアの脅威が新たに生じており、これらへの対応が求められている。

2022年現在における国内大学の取り組み

2020年以降のコロナ禍における約2年、感染拡大抑止を目的に、オンライン環境の授業実施・業務体制整備が進んだ大学も多くあるが、2022年現在、こうした変化は収束しつつある。

文部科学省が公表した「大学等における令和4年度前期の授業の実施方針等に関する調査の結果について」(https://www.mext.go.jp/content/20220614-mxt_kouhou01-000004520_01.pdf)によると、調査を行った2022年3月時点、『令和4年度の授業の半分以上を対面授業にする』と回答した大学等は全体の99.3%にのぼり、前回(令和3年度後期)と比べ20%以上の上昇となった。また、約80%の大学が『施設の使用を全面的に可能』としており、昨年の約60%と比較し、こちらも大きな上昇となる。

上記から、新型コロナウイルスの流行や緊急事態宣言の対応がひと段落したことで、大学のリアルな環境に人が戻りつつあると判断できる。一時は7割以上の大学で使用されたオンライン授業も、ピーク時より減少し、今後コロナ禍で用意されたオンライン環境は使用頻度が下がると考えられる。

しかし、使用頻度が下がることで、オンライン環境の整備・更新がなおざりになり、セキュリティの脆弱性を抱えたまま長期放置される可能性がある。万一こうした環境が攻撃を受けた場合、利用頻度の低下により被害把握が遅れ、管理者または利用者が知らぬ間に、重大な問題に発展することも危惧される。こうしたオンライン環境を放置せず、今後も定期的なメンテナンスを行うことが肝要となるだろう。

考察

対面授業再開の影響で、アカウントの漏洩件数は減少したが、漏洩頻度・漏洩規模数は本年も過去最高水準を記録し、脅威が減少したと判断できない大学業界。

セキュリティ強度維持のため、コロナ禍で使用したオンライン環境関連のアカウントを、今後も放置しないよう注意が必要。

認識しないうちに漏洩が発生する可能性も考慮した対応策が求められる。

昨年調査時、コロナ禍の影響で大学側のセキュリティ要件に混乱が見られ、漏洩件数・頻度が増加したと指摘したが、この傾向が収束しつつある。

大学の対面授業再開でオンライン環境の活用頻度が減少し、また、時間の経過に伴い、新環境導入がひと段落して混乱が落ち着いたことで、アカウント漏洩件数の減少が確認されたと考えられる。

しかし、漏洩頻度や被害にあった大学数、昨今のインシデント事例から見る通り、広範に脅威にさらされている状況は、2022年現在も変わっておらず、攻撃が減少したと判断できない。社会的にも、ランサムウェア・マルウェアをはじめとした脅威が台頭し、一次・二次被害共に大きな問題が生じている。

今後、オンライン環境の使用頻度は下がると目されるが、それに伴いメンテナンス等の管理を怠ると、脆弱性を抱えたまま放置され、セキュリティ強度の低下に繋がる恐れがある。また、使用頻度が下がることで、管理者・使用者が攻撃を把握することに遅れが生じる懸念もある。

アカウント情報の漏洩は、その後のなりすまし攻撃・不正アクセスに関する二次被害に発展する可能性が高く、漏洩時の即急な対応を行える環境は極めて肝要となる。前年まで使用していたオンライン環境関連のアカウントも、利用頻度が減少したからと言え、管理を怠るべき状況にないのは明らかだ。

各々の意識向上や従来の予防策だけに頼るのではなく、組織全体で、有事に備えたリスクヘッジ・インシデント発生時のリカバリを行える体制の構築が求められる。

対策

年々進化する攻撃に対し考えられる対策としては、漏洩防止体制と合わせて、情報が漏洩したケースを想定したフォローアップ体制の準備が非常に重要となるため、以下が推奨される。

対策1:漏洩アカウントの検知、把握、無価値化をワンストップで行う仕組みと体制の構築

①アカウント漏洩の集中監視

漏洩アカウント数の大小を問わず、重要なのは漏洩の事実をいち早く把握することであるため、アカウント漏洩を即時検知する監視体制を整える。

②アカウント漏洩の把握

①の監視により検知された漏洩状況を、アカウント利用者と管理者双方へ即座に連絡し、問題の把握を行えるようにする。

従来の漏洩監視ツールでは、アカウント利用者が自身のアカウントの漏洩状況しか把握することができず、組織全体での把握スピードが遅れやすく、対応が後手に回ってしまうため別途対策が必要。

③漏洩したアカウントのパスワードを早急に変更

アラート通知を受けた管理者及び漏洩対象者は、いつ、どこで、どのパスワードが漏洩したのかを確認し、当該アカウントが不正利用される前にパスワードを変更する。

ただし、パスワードを変更する際にも、既に漏洩しているパスワードを再利用しないよう注意を払う必要があり、再設定パスワードの管理が必要。

※ソースポッドでは、上記の対策1ができるSPC Leak Detectionにて、全機能を使用できる Standard Editionをはじめ、様々なプランをご用意しております。詳細は株式会社ソースポッドまでお問い合わせください。

対策2:多要素認証の仕組みを導入する

法人・組織内システム、法人・組織が契約している外部サービスでは、多要素認証を導入することで、アカウント漏洩時も不正ログインを防ぐことが可能となる。ただし、最近ではフィッシングSMSリンクを用いた中間者攻撃や、Modlishka・NecroBrowserを組み合わせて用い、正規サイトの保護手段を回避する手口がいくつも出てきているため、多要素認証導入後も、アカウント漏洩状況の把握を継続的に実施することが推奨される。

対策3:利用者のアカウント管理に関するリテラシー教育を行う

昨今の情勢から、利用者自身にアカウント管理のリテラシーが求められているため、アカウント管理の重要性、アカウントが漏洩するとどのような被害を受ける可能性があるのか、不正アクセスの仕組み、対策、管理方法等の教育を利用者に行う。